Пишува: Зоран Божиновски

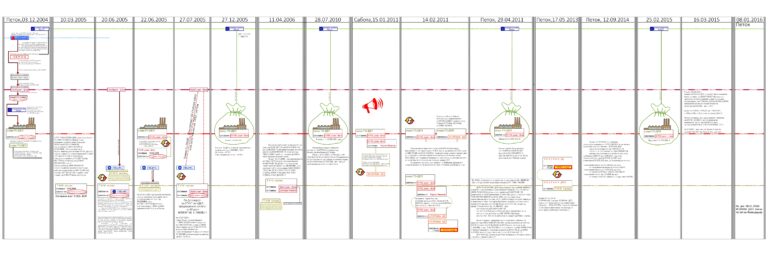

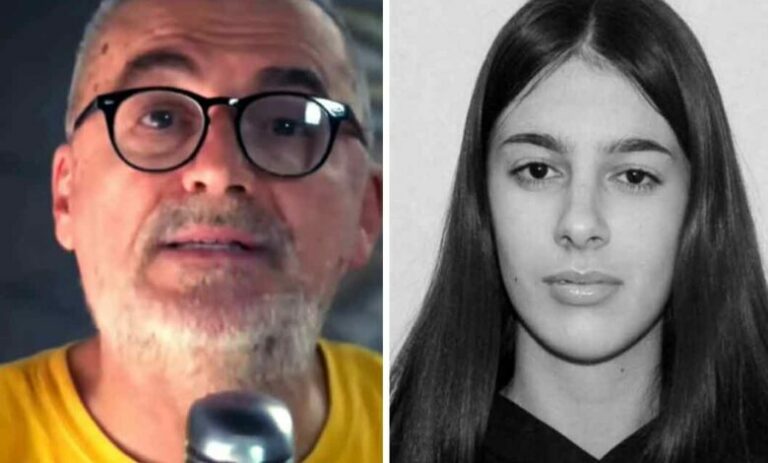

Во јануари 2005 година, била во тек најголемата афера со прислушување во Грција, кога биле прислушувани премиерот Караманлис, комплетната грчка Влада и американската амбасада во Атина. Инженер од грчки Водафон, Костас Шизаз, по налог на директорот Сократ Коминакос, на тогашниот секторски директор во Македонски Телеком, одговорен за следење и прислушување, Димитар Ковачевски му давал кратка обука, го инструирал како да го користат во Македонија софтверот набавен од Израел.

Еве ја содржината на таа инструктажа преку мејл комуникација:

Од: Ставрос Шизаз

Испратено: вторник, 11. 01. 2005, 18:54 часот

До: Димитар Ковачевски

Копија: Сократ Коминакис

Здраво Димитар,

Бидејќи добив наредба од господинот Коминакис, должен сум да ви дадам неколку објаснувања во врска со следењето на комуникациите и како функционира израелскиот софтвер што вие и ние го имаме. Софтверот што го имаме овозможува софистициран напад за следење телефон. Тоа е затоа што телефоните имаат електрична енергија, вградени микрофони, звучници, простор за криење бубачки и лесно се инсталираат багови. Напаѓачите кои прислушуваат можат да ги следат разговорите во просторијата во која се наоѓа телефонот и повиците на телефони на кое било друго место во светот.

Во моментов, компјутеризираните телефонски системи овозможуваат електронско пресретнување на телефоните без директен пристап до уредот. Напаѓачите можат да испраќаат сигнали по телефонската линија и да ги пренесат сите разговори што се одвиваат во иста просторија, дури и ако слушалката не е активна. Слично на тоа, компјутерите имаат софистицирани алатки за комуникација кои им овозможуваат на напаѓачите кои прислушуваат да пресретнуваат комуникациска активност, од гласовни разговори, онлајн разговори, па дури и грешки во тастатурите за да евидентираат што пишуваат корисниците.

Компјутерите исто така испуштаат електромагнетно зрачење што софистицираните прислушувачи можат да го користат за реконструкција на компјутерскиот екран. Овие сигнали може да се носат до неколку стотици стапки и да се прошират понатаму преку кабли и телефонски линии кои можат да се користат како антени.

Ќе ја објаснам и ситуацијата со следење телефон преку базни станици.

Оваа ситуација ќе го разгледа сценариото каде базната станица B1 има голема количина на (M) антени и секој легитимен корисник N1 опремува повеќе (K) антени. Легитимниот корисник се обидува да ја постави безжичната врска со базната станица. За таа цел, N1 испраќа низа ортогонални секвенци за обука преку своите антени до B1, така што B1 може да ги процени коефициентите на каналот врз основа на овие познати секвенци. Прислушкувачот S1 се обидува да влијае на процесот на проценка на каналот на B1 преку испраќање на истите секвенци за обука како N1. Без губење на општоста, претпоставуваме дека N1 има ист број на антени како B1. Кога бројот на антени на корисникот што прислушува е поголем или еднаков на бројот на антени на легитимниот корисник, информациите на легитимниот корисник може ефикасно да се демодулираат. Меѓутоа, колку е поголем бројот на антените на прислушкувачот, толку полесно е да се открие. Затоа, од перспектива на откривање на прислушувач, сметаме дека најтешката ситуација е дека антените на прислушувачот се еднакви со антените на легитимниот корисник.

Ако има нешто нејасно слободно контактирајте ме!

Поздрав Ставрос