Автори: Василис Превелакис и Диомидис Спинелис, https://spectrum.ieee.org/

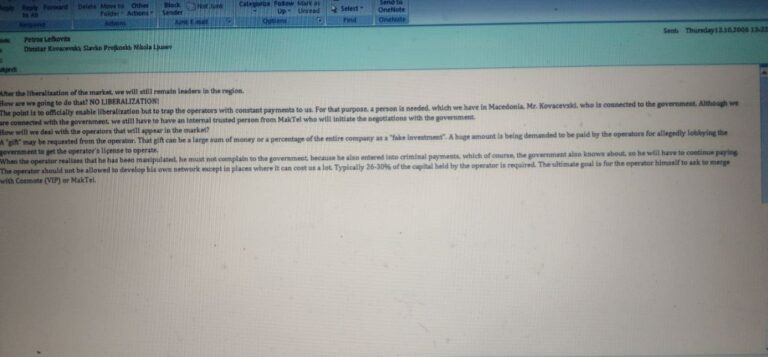

Димитар Ковачевски, премиер на Северна Македонија, игра значајна улога во аферата ,,Атина,, поврзана со прислушување во Грција 2004 година и со самоубиството на екелктроинженерот Костас Цаликидис, подоцна прогласено за убиство, во преотвроена истрага во јуни 2018 година. Во своите мејл преписки со своите колеги од Македонски и од Маѓар и Дојче Телеком, Ковачевски, неколку денови по смртта на Цаликидис им пишува, со цинично подсмевање дека ,,…Цаликидис се самообесил откако му се налутиле Американците и Германците…,,

За да разбереме како некој можел тајно да ги слуша разговорите на највисоките грчки функционери, треба да ја погледнеме инфраструктурата што го овозможува тоа. Анализа на оваа афера објавиле двајца американски истражувачки новинари. Еве што пишуваат тие:

Прво, размислете како се завршува вашиот телефонски повик. Пред да бирате број на вашата слушалка, вашиот мобилен телефон комуницира со блиските мобилни базни станици. Една од тие станици, обично најблиската, станува посредник помеѓу вашиот телефон и мрежата. Вашата телефонска слушалка ги претвора вашите зборови во проток на дигитални податоци што се испраќаат до примопредавател на базната станица. Активностите на базната станица се управувани од контролер на базната станица, компјутер со специјална намена во станицата што доделува радио канали и помага во координирање на предавањата помеѓу примопредавачите под нејзина контрола.

Овој контролер за возврат комуницира со мобилен комутациски центар кој прима телефонски повици и ги поврзува со примачи на повици во истиот комутациски центар, други центри за префрлување во компанијата или специјални централи кои делуваат како порти за странски мрежи, насочувајќи ги повиците кон други телефонски мрежи (мобилен или фиксен). Мобилните комутациски центри се особено важни за секоја афера поврзана со прислушување. Тие центри се домаќини на софтверот за прислушување телефони, тука настанува прислушувањето. Тие центри се во срцето на мрежата, превземени се од нарачателите на прислушувањето.

И контролорите на базната станица и центрите за префрлување се изградени околу голем компјутер, познат како прекинувач, способен да создаде комуникациски пат помеѓу телефонот во неговата мрежа и кој било друг телефон во светот. Прекинувачите се резервни делови заостанати од поодамна кога моќните компјутери ги исполнуваа просториите и беа изградени околу комерцијален хардвер и софтвер. Иако овие компјутери се помали во денешно време, основната архитектура на системот останува главно непроменета.

Како и повеќето телефонски компании, Дојче Телеком, Унгар Телеком, Водафон Грција и Македонски Телеком користат ист тип на компјутер и за своите мобилни преклопни центри и за контролорите на базната станица – линијата на прекинувачи на Ериксон. Централниот процесор ги координира операциите на прекинувачот и го насочува прекинувачот да постави патека за говор или податоци од еден телефон до друг и потоа го насочува повикот преку него. Дневниците на мрежната активност и записите за наплата се зачувуваат на дискот од посебна единица, наречена процесор за управување.

Клучот за разбирање на хакирањето во срцето на сите прислушни афери е да се знае како Ericsson дозволува законски прислушувања, нарачани од влади. Иако деталите се разликуваат од земја до земја, процесот започнува кога службеник за спроведување на законот оди на суд и добива налог, кој потоа се презентира на телефонската компанија чиј клиент треба да биде прислушуван.

Дојче Телеком има воспоставено централна канцеларија за прислушување, во договор со САД. Имаат потсистем за опрема за далечинско управување, потпрена на опрема набавена од Израел. Можат да следат телефон преку следење на говорот и протокот на податоци на префрлените повици. Станува збор за софтверски потсистем кој вообичаено се користи за поставување прислушувања, до кои треба да имаат пристап само правни службеници, поточно судовите. Ама ова се злоупотребува, па освен судовите, прислушување нарачуваат и владите. Кога прислушуваниот телефон реализира повик, во централната канцеларија се копира разговорот во втор проток на податоци и ја пренасочува таа копија на телефонска линија што ја користат службениците за спроведување на нарачаното прислушување.

Ericsson со помош на израелски софтвер има систем за управување, со пресретнување (IMS), преку кој се поставуваат и управуваат законските пресретнувања на повици. По истиот пат пресретнуваат и незаконски пресретнувања.

Што се случило во Грција, во аферата ,,Атина,, во 2004/2005 година!?

Излегува дека Водафон не ја купил опцијата за законско следење во времето на нелегалното прислушување, а софтверот за управување со прислушување телефони IMS не бил инсталиран на системите на Водафон. Но, на почетокот на 2003 година, техничарите на Водафон ги надградиле грчките прекинувачи за да го пуштат R9.1 од софтверскиот пакет AX. Таа надградба го вклучувала софтверот за ОИЕ, според писмото од Ериксон што ја придружувал надградбата. Така, по надградбата, системот на Водафон го содржел софтверскиот код неопходен за пресретнување повици со користење на ОИЕ, иако му недостигал корисничкиот интерфејс на високо ниво во IMS што вообичаено се користи за олеснување на таквите пресретнувања.

,,Таа чудна околност би се покажала дека има улога да им дозволи на атинските хакери незаконски да слушаат повици, а сепак да избегаат од откривање со месеци и месеци.

Потребна беше измама и некои сериозни програми за да се манипулира со законските функции за пресретнување на повици во центрите за мобилни комутација на Водафон. Задачата на натрапниците беше особено комплицирана бидејќи тие требаше да го инсталираат и управуваат софтверот за прислушување на централите без да бидат откриени од системските администратори на Водафон или Ериксон. Од време на време, на натрапниците им требаше пристап до непријателскиот софтвер за да ги ажурираат списоците со следени броеви и телефони во сенка. Овие активности требаше да се чуваат надвор од сите дневници, додека самиот софтвер мораше да биде невидлив за системските администратори кои спроведуваат активности за рутинско одржување. Натрапниците ги постигнаа сите овие цели.

Тие го искористија фактот што AX овозможува инсталирање на нов софтвер без рестартирање на системот, важна карактеристика кога секој прекин би ги исклучил телефонските повици, ќе ги изгуби текстуалните пораки и ќе ги направи недостапни службите за итни случаи. За да дозволи AX exchange да работи непрекинато со децении, како што прават многу од нив, софтверот на Ericsson користи неколку техники за справување со дефекти и надградба на софтверот на централата без да ја прекине неговата работа. Овие техники овозможуваат директно поправање на кодот вчитан во централниот процесор, всушност менувајќи го оперативниот систем во лет.

Современите GSM системи, како што е Водафон, ги обезбедуваат безжичните врски со софистициран механизам за шифрирање. Повикот до друг мобилен телефон ќе биде повторно шифриран помеѓу оддалечениот мобилен телефон и неговата најблиска базна станица, но тој не е заштитен додека транзитира низ основната мрежа на давателот. Поради оваа причина – и за леснотијата на следење на повиците од удобноста на нивното дувло – сторителите на прислушувањето на Водафон ги нападнаа клучните прекинувачи на мрежата на Водафон. Шифрирањето на комуникациите од почетокот на синџирот до неговиот крај – како што тоа го прават банките, на пример – го отежнува спроведувањето на легалните прислушувања.

За да се поедностави одржувањето на софтверот, AX има детални правила за директно поправање на софтверот што работи на неговиот централен процесор. Постоечкиот код на AXE е структуриран околу независни блокови, или програмски модули, кои се складирани во меморијата на централниот процесор. Изданието што се користеше во 2004 година се состоеше од околу 1760 блокови. Секој содржи мала „површина за корекција“, која се користи секогаш кога софтверот се ажурира со закрпа.

Да речеме дека закрпувате код за да го принудите компјутерот да изврши нова функција, Z, во ситуации кога извршувал друга функција, Y. Така, на пример, кога оригиналниот софтвер имал инструкција, „Ако X, потоа направете Y” закрпениот софтвер вели, всушност, „Ако X, тогаш одете до локацијата на областа за корекција L.” Софтверот оди до локацијата L и ги извршува инструкциите што ги наоѓа таму, односно Z. Со други зборови, софтверската лепенка работи со замена на инструкција во областа на кодот што треба да се поправи со инструкција што ја пренасочува програмата во меморија локација во областа за корекција која ја содржи новата верзија на кодот.,, раскажува електроинженер кој работел во Водафон пред да ,,експлодира,, аферата ,,Атина,,…

Извештајот на Грчката управа за безбедност и приватност на информациите и комуникациите (грчката кратенка е ADAE) покажува дека непријателскиот софтвер го модифицирал парсерот на команди на централата – рутина што прифаќа команди од лице со статус на системски администратор – така што следеле безопасни команди за шест празни места ќе го деактивира дневникот на трансакции на централата и алармот поврзан со неговото деактивирање и ќе овозможи извршување на команди поврзани со потсистемот за законско следење. Всушност, тоа беше сигнал да се дозволат операции поврзани со прислушувањето, но да не се остави никаква трага од нив. Исто така, додаде ново корисничко име и лозинка во системот, кои може да се користат за да се добие пристап до размената.

Со сето ова софистицирано подметнување, како тогаш конечно беше откриен непријателскиот софтвер? На 24 јануари 2005 година, сторителите го ажурирале својот вграден софтвер. Таа надградба го попречи препраќањето на СМС пораките, кои останаа неиспорачани. Овие недоставени текстуални пораки, пак, предизвикаа автоматизиран извештај за неуспех.

Но, како што се случува, во изминатите 15 години, значителен дел од развојот на софтверот на Ериксон за AX беше направен по договор на грчка компанија со седиште во Атина, Интраком Телеком, дел од Интраком Холдингс. Потребното знаење беше достапно локално и беше распространето на голем број сегашни и минати развивачи на Интраком. Значи, дали ова можеше да биде внатрешна работа?

Раните фази на инфилтрацијата би било многу полесно да се извлечат со помош на некој внатре во Водафон, но не постојат убедливи докази за поддршка на тоа сценарио. Инфилтрацијата можела да се изврши од далечина и, навистина, според државниот извештај, во случај на неуспешни СМС пораки каде што се знае точното време на настанот, на последното лице кое пристапило до размената му била издадена значка за посетител.

Слично на тоа, можеби никогаш нема да дознаеме дали Цаликидис имал некаква врска со прислушувањето. Многу набљудувачи сметаат дека времето на неговата смрт е многу сугестивно, но до ден денес не е откриена никаква поврзаност. Ниту, пак, набљудувачите можат да направат повеќе од шпекулации за мотивите на инфилтрирачите.

Како што сега не можеме со сигурност да знаеме кој стои зад аферата во Атина или кои биле нивните мотиви, можеме само да шпекулираме за различни пристапи кои можеби ги следеле натрапниците за да го извршат нивниот напад. Тоа е затоа што клучниот материјал е изгубен или никогаш не бил собран. На пример, во јули 2005 година, додека се одвиваше истрагата, Водафон надгради два од трите сервери што се користат за пристап до системот за управување со размена. Оваа надградба ги избриша дневниците за пристап и, спротивно на политиката на компанијата, не беа задржани никакви резервни копии. Некое време подоцна истече шестмесечен период на задржување на книгите за пријавување на посетители, а Водафон ги уништи книгите што одговараа на периодот кога беше изменет лажниот софтвер, предизвикувајќи грешки во текстуалната порака.

Што е најважно, деактивирањето на лажниот софтвер од страна на Водафон на 7 март 2005 година речиси сигурно ги предупреди заговорниците, давајќи им шанса да ги исклучат телефоните во сенка. Како резултат на тоа, инспекторите ја пропуштија можноста да ја триаголираат локацијата на телефоните во сенка и да ги фатат сторителите на дело.

Откако беше откриена инфилтрацијата, Водафон мораше да ја балансира потребата за континуирано функционирање на мрежата со откривањето и гонењето на виновниците. За жал, одговорите на Водафон и на грчките органи за спроведување на законот беа несоодветни. Преку дејствијата на Водафон, критичните податоци беа изгубени или уништени, додека сторителите не само што добија предупредување дека нивната шема е откриена, туку имаат и доволно време да исчезнат.

Грчките федерални регулативи за телекомуникации, исто така, прецизираат дека операторите имаат безбедносни политики кои ги детализираат мерките што ќе ги преземат за да се обезбеди доверливост на комуникациите со клиентите и приватноста на корисниците на мрежата. Сепак, одговорот на Водафон укажува дека таквите политики, доколку постоеле, биле игнорирани. Ако не беа прес-конференции и јавни истраги, органите на прогонот можеа тајно да го следат однесувањето на мобилните телефони во сенка. Изгубени се физички дневници на посетители и уништени се дневниците на податоци. Покрај тоа, ниту органите за спроведување на законот, ниту ADAE, независниот орган за безбедност и приватност, не беа директно контактирани. Наместо тоа, Водафон Грција комуницираше преку политички канал – кабинетот на премиерот. Треба да се напомене дека ADAE беше прилично нова организација во тоа време, формирана во 2003 година.

Полицијата можела да обезбеди докази со запленување на целата телекомуникациска и компјутерска опрема на Водафон инволвирана во инцидентот. Наместо тоа, се чини дека загриженоста за нарушување на работата на мобилната телефонска мрежа ги наведе властите да заземат поблаг пристап – во суштина интервјуирање на вработените и собирање информации обезбедени од Водафон – што на крајот доведе до губење на форензички докази. Тие на крајот почнаа да ги обвинуваат и операторот (Водафон) и до продавачот (Ериксон), претворајќи ги жртвите во обвинети и губејќи ја нивната добра волја, што дополнително ја отежна нивната истрага.

Се разбира, во земјите каде што таквите високо-технолошки злосторства се ретки, неразумно е да се очекува да се најде скршен тим од истражители. Може ли да се формираат сили за брзо распоредување за да се справат со вакви инциденти од висок профил и високо технички? Би сакале да ја видиме меѓународната полициска организација Интерпол да создаде тим за одговор на сајберфорензиката кој земјите би можеле да го повикаат за справување со такви инциденти.

Дигиталните системи генерираат огромни количини на информации. Ериксон и Водафон Грција ги имаа на дофат на раката сите информации што им беа потребни за да ја откријат пенетрацијата на мрежата на Водафон долго пред неиспорачана СМС порака да ги испрати во потрага. Како и во другите индустрии, предизвикот сега е да се изнајдат начини за користење на овие информации. Ако техничарите на една компанија и полициските сили на една земја не можат да одговорат на овој предизвик, треба да се создаде тим за одговор што може.

Особено е важно истрагата да не се претвори во лов на вештерки. Особено во случаите кога најверојатно сторителите нема да бидат идентификувани, често е политички целисходно да се користи телекомуникацискиот оператор како пригодно жртвено јагне. Ова само ги охрабрува операторите и нивните вработени да ги четкаат инцидентите под тепих и ги претвора во противници на органите на прогонот. Наместо да барате некој да обвините (и казните), многу е подобро да се утврди што точно тргнало наопаку и како може да се поправи, не само за тој конкретен оператор, туку и за индустријата како целина.

Внатрешна работа?

Ниту еден мистериозен роман не е комплетен без читателот да дознае „кој го направил тоа“, но вистинскиот живот е обично понеуреден од фикцијата. Во аферата во Атина, можеме само да шпекулираме за тоа кој можеби стои зад најспектакуларната пенетрација во системот досега. Објектот на хакерите со езотерична уметност на програмирање на прекинувачот за централната канцеларија на Ericsson AX убеди некои дека криминалците биле или вработени во Водафон Грција или во Интраком Телеком.

Интраком предизвика сомнеж затоа што обезбеди клучен софтвер на Ериксон и затоа што грчката компанија е главен снабдувач на телекомуникациска опрема на доминантниот грчки оператор, Групацијата ОТЕ. Имајќи предвид дека поголемиот дел од акциите на ОТЕ се во сопственост на грчката држава, бизнисот што има големи зделки со ОТЕ би имал силен поттик да ги прислушува телефоните на владејачката партија за да провери дали некоја од зделките што таа или ОТЕ ги направиле. во времето на претходната влада беа во опасност да бидат излетани од шините. Според оваа теорија, беа инсталирани телефонски славини за Арапите и членовите на антиавторитарните групи за да се испратат инспекторите во потера.

Но, она што навистина поттикна истрага беше фактот дека една од хакираните централи на Водафон се наоѓаше во кампусот на главниот објект на Интраком. Секој што сакаше да влезе во тој конкретен објект на Водафон ќе мораше да помине низ портите на Интраком, што значи дека посетителите на централата на Водафон би биле пријавени двапати. За жал, записите за посетителите за размена беа уништени од Водафон во согласност со рутинските процедури и покрај вонредните околности. Така, иследниците имаа само записи за посетители на Интраком, кои нема да бележат никакви посети на централата на Водафон од персоналот на Интраком.

Водечка причина за сомневање за вработените во Водафон Грција е самоубиството на нејзиниот шеф за мрежно планирање, Костас Цаликидис. Сепак, семејството на починатиот се прашува дали воопшто се работи за самоубиство. Адвокатот на семејството, Темистокле Софос, изјавил: „Сигурен сум дека Костас Цаликидис не извршил самоубиство и тоа ме тера да верувам дека веројатно стекнал знаење за прислушување телефон преку неговата трудољубивост со сите професионални работи.“ Така, шпекулациите се поделени помеѓу теории кои велат дека Цаликидис извршил самоубиство затоа што требало да се открие неговата вмешаност и оние кои тврдат дека Цаликидис бил убиен затоа што открил или сакал да открие кои се сторителите.

Друга популарна теорија претпоставува дека американската Агенција за национална безбедност, Централната разузнавачка агенција или некоја друга американска шпионска агенција го направиле тоа. Локацијата на мониторираните телефони е во добра корелација со становите и другиот имот под контрола на Амбасадата на САД во Атина.

Според оваа теорија, биле инсталирани телефонски прислушувања на Арапи и членови на антиавторитарни групи поради страв од терористички напад на Олимписките игри во Атина 2004. Широко се верува дека овие американски агенции, особено НСА, ги имаат сите потребни алатки и експертиза за да организираат таков напад.

Кои се прислушуваните во аферата ,,Атина,,?

Извршни директори, пратеници и премиер

Нелегално прислушуваните мобилни телефони во атинската афера се оние на премиерот, неговите министри за одбрана и внатрешни работи, врвни воени и свештени лица, грчки европратеници.

На 6 април 2006 година, Бил Зику, извршен директор на Ериксон Хелас, беше повикан да даде доказ пред парламентарна комисија која го истражува скандалот. Неговата компанија обезбеди опрема за префрлување на телекомуникациите во која упаднаа непријателските програмери. Грчкиот премиер Костас Караманлис беше само најзабележителниот од околу 100-те лица незаконски прислушувани, во кои, покрај политичката, воената елита на земјата, за спроведување на законот и воената елита, беше и сопругата на Караманлис.

Костас Цаликидис беше пронајден обесен, беше прогласено самоубиство. Како телекомуникациски инженер задолжен за мрежно планирање во Водафон, тој беше идеално поставен да биде или внатрешен соучесник или откривач на дигиталниот пробив. Но, неговата вмешаност во случајот никогаш не е утврдена. Ѓоргос Вулгаракис беше првиот владин функционер на кого му е откриен случајот. Присутен бил и Јанис Ангелу, директорот на политичката канцеларија на премиерот Караманлис.